公钥算法是一种不对称的加密算法,具有广泛地应用前景。虽然这种算法比较安全,但是在量子计算机面前,往往容易被攻破。随着量子计算能力地快速提高,公钥密码算法面临着越来越大的挑战。

由此,世界各地的安全专家正努力为“后量子密码学”开发技术标准。后量子密码学是一种能抵抗量子计算机对现有密码算法攻击的新一代密码算学。所谓的“后”,是因为量子计算机的出现,现有的绝大多数公钥密码算法都会被足够强大且稳定的量子计算机攻破,而可抵御这种攻击的密码算法能在量子计算之后的时代存活下来。

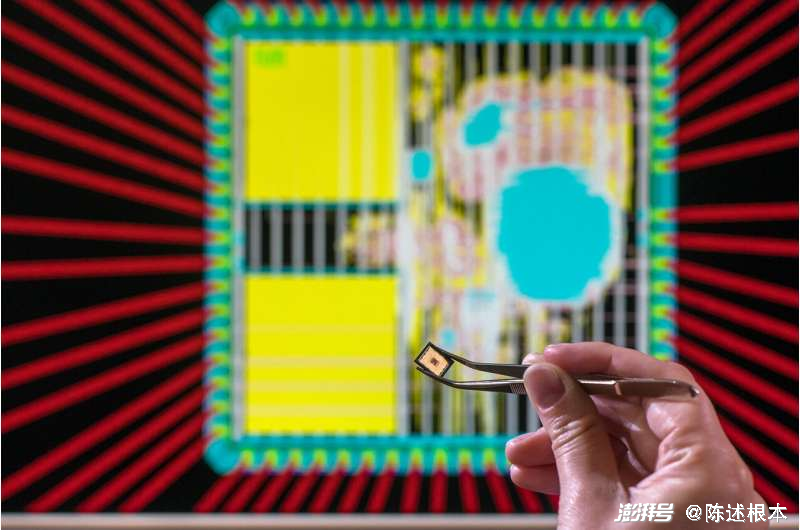

近日,慕尼黑工业大学(TUM)的研究人员开发了一种计算机芯片,它可以高效地实现“后量子密码学”,从而能够抵御未来黑客利用量子计算机发动的攻击。该芯片除了使用协同设计技术来实现基于Kyber的后量子检测外,芯片中还加入了硬件木马,以研究检测来自不同芯片工厂的恶意软件。

该芯片是首个完全基于硬件/软件协同设计方法的后量子密码设备,与完全基于软件解决方案的芯片相比,使用Kyber(后量子密码学最有希望的候选者之一)加密时,其速度大约快10 倍,使用的能量大约能减少8倍。

该芯片还包含一个专门设计的硬件加速器,不仅支持如Kyber等基于格的后量子密码算法,还可以与需要更多计算能力的 SIKE 算法配合使用。这样一来,该芯片可以以比仅使用基于软件的加密的芯片快21 倍的速度执行算法。

此外,电脑芯片一般是按照公司的规格,在专门的工厂生产。如果攻击者在芯片制造阶段前或期间成功地在其设计中植入木马电路,这可能会带来灾难性的后果。为此,新型芯片中,研究人员安装了四个硬件木马,且每个木马都能以不同的方式工作。

目前,该芯片还在开发阶段,未来希望其能够增强数字时代的安全性。